这是一篇发布于许久以前的文章,其中的信息可能已经有所发展或是发生改变。

0x01 前言

SmallSO Labs. 于 2019 年 1 月 19 日夜间 23 时 12 分左右,监测到本站 Web 服务互联网出入站流量异常,遭受来自海外多个地区的小规模 7 层 DDoS 攻击(Protocol: TCP/IP, Port: 443),目的不明。在之后的 5 分钟内,SmallSO Anti DDoS 生效,逐渐压制并成功阻断 DDoS 流量(不排除攻击者主动放弃攻击)。截至阻断时,本次小规模 DDoS 攻击事件峰值接近 1.7 WQPS,有效持续时间 <= 10 min。由于本次 DDoS 规模较小,并未对本站造成任何影响,因此本文也不做过多深层次的分析。

由于事发时间(2019/1/19 23:00+)为周六,正处于双休假期间,因此该事件被推至下周一(2019/1/21)分析 & 处理。

0x02 分析 & 追溯

周一上班后,我个人非常好奇本次 DDoS 事件攻击者的目的所在,为何会对本站进行 DDoS 攻击,因此针对本次安全事件进行了基本的追溯。

威胁指标(IOC)

本次 DDoS 事件,监测到可疑的来源 IP 共 113 个,其中实际产生(监测到)互联网出入站流量(达成攻击目的)的攻击来源 IP 共有 88 个,其余可疑的来源 IP 理论上与本次 DDoS 攻击事件无关。

| IPv4 地址 | 开放端口数 | 所属域名数 |

|---|---|---|

| 5.9.107.211 | 1 | 1 |

| 40.77.167.45 | 0 | 1 |

| 40.77.167.54 | 0 | 1 |

| 40.77.167.56 | 0 | 1 |

| 40.77.167.82 | 0 | 1 |

| 40.77.167.84 | 0 | 1 |

| 40.77.167.115 | 0 | 1 |

| 40.77.167.170 | 0 | 1 |

| 41.21.179.62 | 0 | 1 |

| 46.163.114.96 | 0 | 9 |

| 50.56.13.120 | 0 | 1000 |

| 50.56.182.44 | 0 | 6 |

| 50.116.42.155 | 0 | 3 |

| 50.198.176.140 | 0 | 11 |

| 54.36.148.129 | 0 | 1 |

| 54.36.148.151 | 0 | 1 |

| 54.36.148.154 | 0 | 1 |

| 54.36.148.211 | 0 | 1 |

| 54.172.69.206 | 0 | 0 |

| 54.226.58.177 | 0 | 0 |

| 54.235.178.199 | 0 | 1 |

| 54.241.120.14 | 0 | 0 |

| 58.71.15.3 | 0 | 3 |

| 63.143.42.253 | 2 | 1 |

| 64.59.70.155 | 4 | 1 |

| 64.59.72.169 | 0 | 2 |

| 64.64.30.167 | 0 | 0 |

| 66.39.159.51 | 0 | 1 |

| 66.147.244.249 | 0 | 1000 |

| 66.175.214.114 | 0 | 4 |

| 66.249.73.210 | 0 | 0 |

| 67.225.168.199 | 8 | 6 |

| 67.227.176.132 | 5 | 1 |

| 69.20.16.240 | 0 | 0 |

| 69.195.124.66 | 0 | 1000 |

| 72.32.121.144 | 0 | 1 |

| 72.34.49.102 | 5 | 5 |

| 72.52.222.141 | 9 | 126 |

| 77.92.82.204 | 13 | 746 |

| 78.46.63.215 | 0 | 5 |

| 80.242.238.142 | 0 | 258 |

| 85.10.213.109 | 7 | 614 |

| 88.208.54.122 | 0 | 0 |

| 89.208.255.182 | 0 | 1 |

| 111.83.182.162 | 0 | 1 |

| 111.89.176.87 | 0 | 0 |

| 118.139.178.79 | 0 | 4 |

| 122.21.235.8 | 0 | 0 |

| 133.242.188.35 | 3 | 4 |

| 146.247.126.4 | 5 | 34 |

| 157.55.39.31 | 0 | 1 |

| 166.78.17.54 | 0 | 0 |

| 173.254.28.43 | 14 | 1000 |

| 180.76.15.17 | 0 | 0 |

| 180.76.15.29 | 0 | 0 |

| 180.76.15.159 | 0 | 0 |

| 180.76.15.162 | 0 | 0 |

| 185.18.148.50 | 3 | 4 |

| 190.153.249.83 | 0 | 0 |

| 192.185.81.86 | 18 | 14 |

| 192.185.82.172 | 16 | 10 |

| 192.185.83.79 | 17 | 4 |

| 192.185.83.179 | 18 | 12 |

| 194.44.247.218 | 0 | 3 |

| 195.13.240.181 | 0 | 2 |

| 198.1.72.7 | 15 | 52 |

| 198.57.169.193 | 14 | 7 |

| 198.57.247.165 | 16 | 1000 |

| 198.57.247.189 | 13 | 1000 |

| 198.57.247.224 | 0 | 1000 |

| 199.241.97.211 | 5 | 1 |

| 200.195.146.82 | 10 | 8 |

| 207.46.13.107 | 0 | 1 |

| 207.46.13.129 | 0 | 1 |

| 207.46.13.219 | 0 | 1 |

| 207.58.152.191 | 8 | 58 |

| 208.131.135.6 | 0 | 2 |

| 208.131.135.8 | 12 | 1 |

| 209.141.59.51 | 6 | 0 |

| 209.236.72.10 | 11 | 4 |

| 210.7.65.202 | 7 | 7 |

| 212.180.246.113 | 2 | 0 |

| 216.92.32.109 | 0 | 1 |

| 216.104.160.78 | 0 | 3 |

| 216.104.160.186 | 0 | 0 |

| 216.244.66.238 | 0 | 1 |

| 219.94.155.56 | 0 | 2 |

| 220.225.140.152 | 0 | 3 |

以上威胁情报(含 IOC)已提交至 Threatbook 社区(https://x.threatbook.cn/nodev4/vb4/article?threatInfoID=1107 )并创建“拒绝服务攻击”标记。

攻击方式

攻击者主要基于 TCP/IP 协议,对 443 端口通过 HTTP SSL 协议进行 7 层不间断 DDoS / CC 攻击,但 CC 目标落在主页(也即 https://www.xiaoyy.org/ ),攻击手法较为初级。

攻击溯源

首先,有一个非常重要的问题值得考虑,那就是攻击者为何对本站进行 DDoS 攻击。本站通常发布一些技术类的文章,少有一些安全事件曝光类(包括但不限于:“思杰马克丁”、“王者安全团队”等...)的。从商业利益上考虑,可能性不大,剩下的 2 个可能的攻击目的分别为报复性、测试性,而前者的可能性大于后者。

上述内容中提到,攻击者使用的手法较为初级,在攻击时很可能会存在不定期的“目标存活检测”,而存活检测来源很可能是攻击者本机,不妨从这一点入手。

而本站所发布的文章主要面向国内(中国)访客,因此攻击者很有可能在中国。

我通过筛查本次 DDoS 攻击时间段(2019/1/19 23:00 - 23:30)所有来源地区为“中国”的可疑请求(定位存活检测请求)。通过使用排除法,排除较低可能性的可疑请求,最终将目标锁定至来源公网 IP 为 113.246.87.6 的访客,其威胁指标(IOC)如下(移动端可向右滑动列表):

| IPv4 地址 | 类型 | 地理位置 / 运营商 | 开放端口数 | 所属域名数 |

|---|---|---|---|---|

| 113.246.87.6(已过期) | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 0 | 1 |

通过 IP 反查域名,其 lanting.dahuaddns.com 的 A 记录指向 113.246.87.6,威胁指标(IOC)如下(移动端可向右滑动列表):

| 域名 | 类型 | 服务商 | 子域名数 | 开放端口数 |

|---|---|---|---|---|

| lanting.dahuaddns.com | DDNS | www.dahuaddns.com | 1000+ | 0 |

近期与域名 lanting.dahuaddns.com 相关的公网 IPv4 地址威胁指标(IOC)如下(移动端可向右滑动列表):

| IPv4 地址 | 类型 | 地理位置 / 运营商 | 监测时间 |

|---|---|---|---|

| 113.247.55.23 | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 2019/01/20 |

| 113.246.86.120(已过期) | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 2019/01/18 |

| 113.247.21.169(已过期) | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 2019/01/14 |

| 113.246.84.127(已过期) | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 2019/01/12 |

| 113.246.86.242(已过期) | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 2019/01/8 |

| 113.246.93.163(已过期) | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 2019/01/6 |

| 113.246.93.62(已过期) | 动态 IP / 入户宽带 | 中国 湖南 长沙 / 电信 | 2019/01/2 |

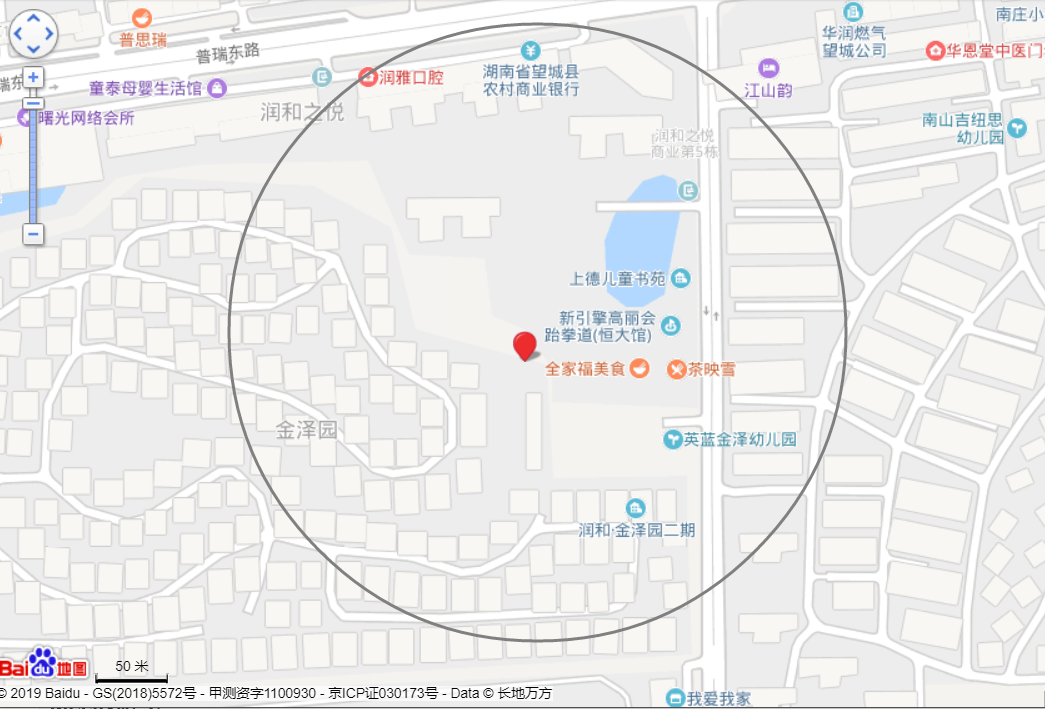

公网 IPv4 地址所在经纬度(WGS84)为 112.90427, 28.29617,其地理位置对应“中国湖南省长沙市望城区 金泽园 小区”,该位置信息的置信度在 0.75 左右。

| 坐标类型 | 值 |

|---|---|

| WGS84 | 112.90427, 28.29617 |

| GCJ02 | 112.90967996997102, 28.292634682279484 |

| BD09 | 112.91627688044635, 28.29831336361403 |

PS:上图使用 BD09 坐标类型进行定位,而非文中所述的 WGS84 坐标类型,请各位读者知晓。

现在,我们需要进一步确认攻击者(IPv4: 113.246.87.6)的目的,以验证上述内容所得出的公网 IPv4 地址是否可信。

首先,我们验证攻击者(IPv4: 113.246.87.6)的目的是否为“报复性”的,我尝试在 Web 前端的跟踪数据集中检索关于 113.246.87.6 相关的访客跟踪记录,之后得出 2 条有效记录。

- 攻击者(IPv4: 113.246.87.6)于 2019/1/19 凌晨 05:12 分通过使用 Android 设备上安装的 Google Chrome 浏览器访问“百度”搜索关键词“王者二佳”,并进入了检索结果中由本站在 2017 / 2018 年发布的名为《王者二佳,脸被打的疼不?》这篇曝光文章,之后大约在文章页面停留了 15 秒后关闭。

- 攻击者(IPv4: 113.246.87.6)于 2019/1/19 夜间 23:05 分通过使用运行 Microsoft Windows 10 的 PC 设备上安装的“搜狗高速浏览器”访问“百度”搜索关键词“王者二佳”,并进入了检索结果中由本站在 2017 / 2018 年发布的名为《王者二佳,脸被打的疼不?》这篇曝光文章,之后大约在文章页面停留了 3 分 17 秒后跳转至本站主页并停留了 1 分 39 秒。在 1 分钟以后,访客尝试不断刷新本站主页,直到 23:14 停止。

从上述 2 条有效的访客跟踪记录中,我们可以发现第二条与本次 DDoS 攻击事件的开始时间相接近,同时又符合人工手动目标存活性验证的行为。同时,从心理角度考虑,这篇文章的主题是“王者二佳”& 所谓的“王者安全团队”,那么其很可能由于报复心理而发起本次报复性的小规模 DDoS 攻击。

追溯至 2018 年 3 月份前后,本站发布了名为《王者二佳,脸被打的疼不?》这篇文章,当时其文章主题“王者二佳”(昵称)多次联系向本站提供其相关线索的博友,并要求其删除这篇文章,无果后其在“搜狐网”使用名为“畅享视界刊”的自媒体账号发布了一篇名为《王者二佳——中国王者安全团队创始人》的洗白文章。

因此,根据上述内容,我暂时推断整个事件的前后因:由于“王者二佳”希望删除本站发布的名为《王者二佳,脸被打的疼不?》这篇文章,在未联系本站事务管理员的情况之下,要求删除这篇文章无果后,为了洗白“王者二佳”昵称自身形象,故而在“搜狐网”使用名为“畅享视界刊”的自媒体账号发布了一篇名为《王者二佳——中国王者安全团队创始人》的洗白文章,想借此打压本站先前所发布文章的排名和置信度。在接近半年后的 2019/1/19 日凌晨,再次通过“百度”搜索“王者二佳”关键词,却在搜索结果中依旧看到了本站先前发布的文章,故“怀恨在心”,在当晚(2019/1/19)尝试针对本站使用“较为初级”的攻击手法发起小规模 DDoS / CC 攻击,想使本站宕机,但很明显这个目标并未达成。再者,先前有博友向本站提供“王者二佳”的近期位置信息,其也指向“中国湖南省长沙市”。

PS:以上内容仅为根据实际数据进行的合理推测,置信度为 0.8(较高),并不能完全确认 & 指控“王者二佳”(昵称)、“王者安全团队”绝对是攻击者,请各位读者知晓。

“王者二佳”(昵称)的个人信息如下(移动端可向右滑动列表):

| 属性 | 值 | 可信度 |

|---|---|---|

| 姓名 | 邹琴 / 王者二佳 / 二佳 | 中 |

| 身份证号 | 420114199909####25 | 中 |

| 性别 | 女 | 高 |

| 民族 | 汉族 | 高 |

| 出生 | 1999/9/## | 中 |

| 国籍 | 中国 | 高 |

| 所在地区 | 中国 湖南省 长沙市 | 高 |

| 故乡 | 中国 武汉市 | 中 |

| 71101980(活动的), 1079251166, 55800195 | 高 | |

| 新浪微博 | https://www.weibo.com/275377002 (个人) | 高 |

| 组织全称 | 中国王者安全团队(未在工商注册) | 高 |

| 组织架构 | QQ 群聊(99142226,活动的),无业游民,学生 | 高 |

| 组织官网 | http://www.wz-sec.cn/ (活动的) | 高 |

| 组织官网服务商 | 阿里云虚拟主机(IPv4: 154.85.222.136, Port: 80) | 高 |

| 照片 |  (已过期) (已过期) | 低 |

PS:以上个人信息的整体置信度为 0.6(中),不确保信息的真实性,仅供参考。

事后

在 2019/1/19 后,再次发现针对本站多起极小规模的 DDoS 攻击事件,目前暂时无法确认与 2019/1/19 攻击事件相关联,其数据条目仅供参考。

- 在 2019/1/21 17:34 左右发现本站互联网出入站(中国 甘肃省 兰州市 / 电信)流量异常,遭受(Protocol: TCP/IP, Port: 443)极小规模的 DDoS / CC 攻击,持续时间较短。

- 在 2019/1/21 23:37 左右发现本站互联网出入站(中国 江苏省 常州市 / 电信)流量异常,遭受(Protocol: UDP/IP, Port: Any)极小规模的 DDoS / UDP Amp Flood 攻击,持续时间较短。

- 在 2019/1/22 08:37 左右发现本站互联网出入站(中国 山东省 青岛市 / 联通)流量异常,遭受(Protocol: UDP/IP, Port: 80)极小规模的 DDoS / UDP Amp Flood - SSDP 攻击,持续时间较短。

0x03 最后

无论攻击者是谁、处于什么目的,我个人都希望其不要再进行无意义的恶意 DDoS 攻击行为,因为这样并不能使问题真正得到解决。若上述推断所得出的结论正确,希望“王者二佳”(昵称)您认真想一下我先前为何会发布名为《王者二佳,脸被打的疼不?》这篇文章?其文章内容又是否属实?我想您心中应该很清楚。最后,奉劝“王者二佳”(昵称)您不要将青春时光浪费在这些无意义的事情上。

其实就上述内容所得出的结论,还是蛮“吃鲸”的。先前猜想着可能是“思杰马克丁”才会用这种“恶劣”的手段去 DDoS 攻击一个 Blog 以达成目的,结果没想到却是......

最后,由于本次小规模 DDoS 攻击量并不大,就此结束。对于有目的性且流量达到一个量级的,我们可能会采取向当地执法部门报告相关安全事件,并提供完整的互联网出入站流量日志、威胁指标并配合相关部门开展工作的方式进行有效打击。

若本文有任何疑问或描述不正确的地方,欢迎各位通过本站“关于”页面联系我并指正。

本文由 小云云 创作,采用 知识共享署名4.0 国际许可协议进行许可

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名

最后编辑时间为: May 12, 2020 at 09:08 pm

66666666哈哈哈哈哈

我去她微博打她脸了哈哈哈哈哈哈

好

还自诩黑客呢!最多算是骇客

分析到位,讲解详细。这次娱乐圈的渣渣们看到二佳的能力了吧,这就是你们口中的黑阔(手动滑稽)。最后二佳照片的马赛克莫名喜感。

照片的问题,为了保护其个人敏感隐私信息,故而做了马赛克处理,望您谅解。

真不知道该说你点啥好!小屁孩不学好!等哪天被查水表就老实了!

我只能说,这b装的,同作为中国人的我看不下去了~~~~呀!说你是中国人有点埋汰中国人了!

看到这个结果后,我希望这位“二佳”能收敛些,不要把别人的让步当作妥协,也希望你能认识到自己所作所为是错误的

我只能说,这b装的,同作为初中生的我看不下去了

可以理解,不过“装逼”和“吹牛逼”还是有区别的。